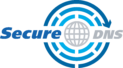

As 3 fases de um Ransomware ataque

Engane-se quem imagine um hacker como uma pessoa atrás de um teclado, digitando num ritmo halucinante, olhando uma tela de texto, invadindo um sistema em um tempo mínimo. Hoje em dia, a atividade hacker pode ser comparada a organizações bem estruturadas, as vezes com centenas de membros, onde existe uma especialização para cada fase. Essas organizações trabalhemr independentes, onde uma organização “vende” o resultado de seu trabalho para uma outra organização, responsável pela fase seguinte. Os hackers podem estar na sua rede, entre a fase inicial até a etapa final, em média por 4 a 8 semanas, às vezes mais, dependendo do tamanho da empresa.

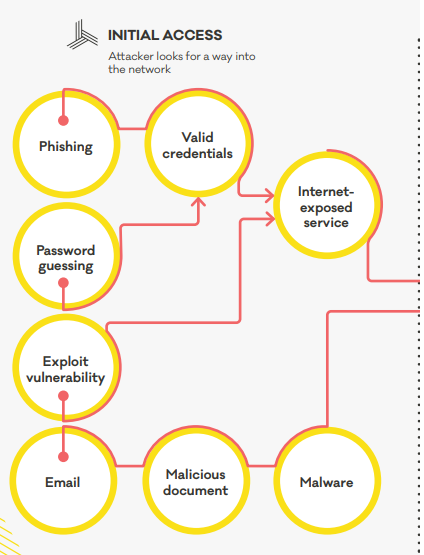

Fase 1: o acesso inicial

O hacker procura uma maneira de entrar na rede

Nessa fase, o hacker tenta obter um login e senha de um usuário através de Phising, através de senhas vazadas ou até através de um Brute Force Attack, onde tenta através de um programa, todas as combinações possíveis de letras e números para descobrir a senha. Uma senha simples, de 6 letras, não levaria mais de 10 minutos para ser descoberta.

Ele também faz uso de vulnerabilidades descobertas em softwares, instalando um malware que vai garantir o acesso depois, mesmo se o usuário instalar a atualização depois remediando a vulnerabilidade, o acesso está garantido.

Uma outra forma é enviar um e-mail com um documento malicioso em anexo. Esses e-mails são cada vez mais difíceis de reconhecer. Vem de uma pessoa conhecida e são escritos de forma correta. Já era o tempo que o texto vinha cheio de erros de Português. O malware pode estar dentro de uma macro de uma planilha Execl, um documento do Word ou até um PDF. Claro que ainda há aqueles obvios, com links para fotos ou notícias.

Uma vez bem succedido, deixando para tras um backdoor por onde se consegue voltar, termine o trabalho dessa fase e passe-se (ou vende-se) para o grupo da fase 2.

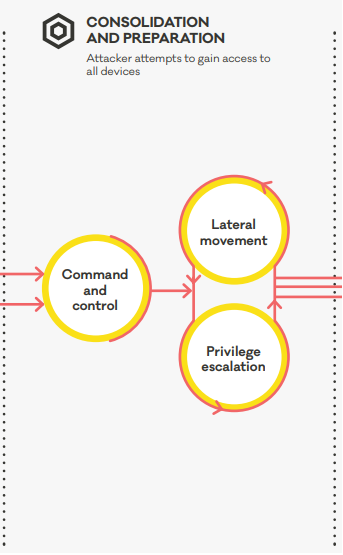

Fase 2: consolidação e preparação

O hacker tenta obter acesso para todos os dispositivos

Nessa segunda fase, o hacker faz 2 coisas: primeiro constroi um centro de comando e controle. Através de scripts cria novos usuários para passar despercebido. O passo seguinte, é o que chamamos de movimento lateral e escalação de privilégios. O hacker tenta obter o máximo de informação sobre a quantidade de usuários, servidores, sistemas operacionais, os banco de dados, os servidores, etc. Dados financeiros para descobrir a receita da empresa etc. Essas informações são muito importantes para saber o tamanho da empresa e para determinar a capacidade de pagamento na fase final. Mais uma vez, essas informações são passadas e vendidas para o grupo responsável pela fase 3. Nessa fase ele também desativa o antivirus para que os dados possam ser criptografados.

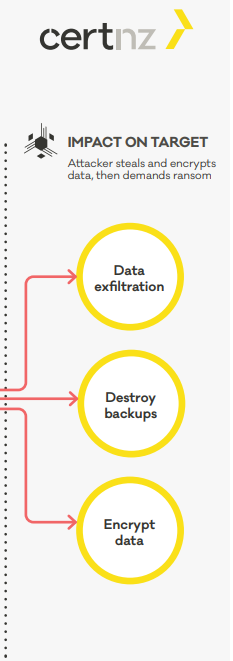

Fade 3: impacto no alvo

O hacker rouba e encripta dados e pede resgate

Essa fase final tem 3 passos bem distintos, primeiro o hacker copie todos os dados que puder. Em seguida tenta destruir os backups e finalmente encripta os dados. Essa ultima etapa geralmente ocorre no fim de semana ou de madrugada para não ser percebido. Quando o usuário chegar, vai descobrir que todos os dados foram criptografados, vai haver uma mensagem na tela com instruções de como efetuar o pagamento em Bitcoin, geralmente com prazo e ameaça dizendo que se não pagar, o preço aumenta.

E agora? Há um backup? Está intacto? O que fazer quando for hackeado e não tem backup? Esse será o tema do nosso próximo artigo.

Conteúdo baseado no webinar SECUTEC WEBINAR – Gehackt?! Wat nu, betalen of niet betalen? (Original em holandês) (Tradução: Hackeada?! E agora, pagar ou não pagar? Imagens obtidas de CERTNZ do governo da Nova-Zelândia.